0day漏洞是怎么被发现的?

0day漏洞是怎么被发现的?什么是0Day

0Day的概念最早用于软件和游戏破解,属于非盈利性和非商业化的组织行为,其基本内涵是“即时性”。Warez被许多人误认为是一个更大的软件破解组织,而实际上,Warez如黑客一样,只是一种行为。0Day也是。当时的0Day是指在正版软件或游戏发布的当天甚至之前,发布附带着序列号或者解密器的破解版,让使用者可以不用付费就能长期使用。因此,虽然Warez和0Dday都是反盗版的重要打击对象,却同时受到 *** 者和业内同行的推崇。尽管 Warez和0Day的拥护者对以此而谋利的盗版商不齿,但商业利益的驱动还是将破解行为的商业化推到了高峰。而眼下的0Day,正在对信息安全产生越来越严重的威胁。

信息安全意义上的0Day是指在安全补丁发布前而被了解和掌握的漏洞信息。

2005年12月8日,几乎影响 Windows所有操作系统的WMF漏洞在网上公开,虽然微软在8天后提前发布了安全补丁(微软的惯例是在每月的之一个周二),但就在这8天内出现了二百多个利用此漏洞的攻击脚本。漏洞信息的公开加速了软件生产企业的安全补丁更新进程,减少了恶意程序的危害程度。但如果是不公开的0Day呢?WMF漏洞公开之前,又有多少人已经利用了它?是否有很多0Day一直在秘密流传?例如,给全球 *** 带来巨大危害的“冲击波”和“震荡波”这两种病毒,如果它们的漏洞信息没有公开,自然也就没有这两种超级病毒的产生。反过来想,有什么理由认为眼下不存在类似的有着重大安全隐患的漏洞呢?(Dtlogin远程溢出漏洞于 2002年被发现,2004年公布。)

看不见的才是最可怕的,这就是0Day的真正威胁。

不可避免的0Day

信息价值的飞速提升,互联网在全球的普及,数字经济的广泛应用,这一切都 *** 着信息安全市场的不断扩大,软件破解、口令解密、间谍软件、木马病毒全部都从早期的仅做研究和向他人炫耀的目的转化为纯商业利益的运作,并迅速地传播开来,从操作系统到数据库,从应用软件到第三方程序和插件,再到遍布全球的漏洞发布中心,看看它们当中有多少0Day存在?可以毫不夸张的说,在安全补丁程序发布之前,所有的漏洞信息都是0Day,但是从未发布过安全补丁的软件是否就意味着它们当中不存在0Day呢?

有人说:“每一个稍具规模的应用软件都可能存在0Day。”没错!从理论上讲,漏洞必定存在,只是尚未发现,而弥补措施永远滞后而已。

只要用户方不独自开发操作系统或应用程序,或者说只要使用第三方的软件,0Day的出现就是迟早的事,无论你是使用数据库还是网站管理平台,无论你是使用媒体播放器还是绘图工具,即便是专职安全防护的软件程序本身,都会出现安全漏洞,这已是不争的事实,但最可怕的不是漏洞存在的先天性,而是0Day的不可预知性。

从开源的角度上来说,Linux更容易比封闭源代码的Windows存在更多的0Day。那些自以为使用着安全操作系统的人,迟早会被0Day攻击弄得哑口无言。而微软呢?远有IIS和IE,近有WMF和Excel,由于其操作系统应用的广泛性,如今已是补丁加补丁,更新再更新,最新操作系统Vista竟然含有几万行的问题代码。尚未发行,已是满目疮痍,谁又能保证微软的源代码没有丝毫泄露呢?

0Day走向何方

越来越多的破解者和黑客们,已经把目光从率先发布漏洞信息的荣誉感转变到利用这些漏洞而得到的经济利益上,互联网到处充斥着数以万计的充满入侵 *** 的脚本小子,更不用说那些以窃取信息为职业的商业间谍和情报人员了。于是,0Day有了市场。

国外两年前就有了0Day的网上交易,黑客们通过网上报价出售手中未公开的漏洞信息,一个操作系统或数据库的远程溢出源码可以卖到上千美元甚至更高;而国内的黑客同行,前不久也在网上建立了一个专门出售入侵程序号称中国之一0Day的网站,尽管类似的提供黑客工具的网站很多,但此网站与其它网站的区别在于0Day的特性十分明显:价格较高的攻击程序的攻击对象,还没有相应的安全补丁,也就是说这样的攻击程序很可能具有一击必中的效果。这个网站成立不久便在搜索引擎中消失了,也许已经关闭,也许转入地下。但不管怎样,0Day带来的潜在经济利益不可抹杀,而其将来对信息安全的影响以及危害也绝不能轻视。

软件上的0Day几乎不可避免,那硬件呢?硬件是否存在0Day?答案无疑是肯定的。思科路由器漏洞频繁出现,今年2月,已被曝光的某知名 *** 产品漏洞至今仍未被修复。对于那些基于IP协议连接 *** 的路由、网关、交换机,哪个电信运营商敢百分之百地保证自己的 *** 设备万无一失?(2005年4月11日,全国超过二十个城市的互联网出现群发性故障;同年7月12日,北京20万ADSL用户断网)。

早在两年前,英特尔的首席技术官就提出过互联网不能承受与日俱增的使用者这一想法,当时,被很多人认为是无稽之谈。今年6月,在美国的商业圆桌会议上,包括惠普公司、IBM公司、Sun公司、通用汽车公司、家得宝公司和可口可乐公司等在内的160个企业代表呼吁 *** 要对发生大规模 *** 故障的可能性做好准备工作……

当今的互联网,病毒、蠕虫、僵尸 *** 、间谍软件、DDoS犹如洪水般泛滥,所有的这一切都或多或少地从0Day走过,可以预测,在不远的将来,互联网瘫痪绝不遥远。

最老0day漏洞360在那发现的

360安全中心今日(2010年11月26日)紧急发布重大安全预警称,由该公司在全球范围率先首家发现的一个“潜伏”了长达18年之久、影响所有Windows版本的高危0day漏洞的攻击代码已在网上扩散,这个被命名为“长老”的漏洞很有可能使全球电脑用户面临新一轮恶性攻击。不过,中国大部分网民不必过于担心,因为覆盖了近八成电脑的360安全卫士正在大规模升级临时内核安全补丁,可以完美免疫该漏洞引发的安全问题。据360安全专家石晓虹博士介绍,Windows操作系统自1992年开始就存在着一个本地提权漏洞,可使黑客攻击者获得系统更高控制权,从而轻易破坏和禁用任何安全软件,包括反病毒软件、防火墙、主动防御软件、沙箱和还原系统等,也可以用于绕过Windows Vista/Win7的UAC保护,或者在服务器网站上提升权限,控制整个 *** 服务器,直接威胁到 *** 、企业、网吧以及个人电脑用户的信息安全。“这个‘潜伏’了18年的高危0day漏洞,会影响包括Windows NT4.0、Windows 2000、Windows XP、Windows 2003、Windows Vista、Windows 7、Windows Server 2008等在内的所有Windows操作系统版本。”石晓虹博士称,360安全中心的研究人员今年10月底独立发现该漏洞后,已于之一时间将漏洞细节和演示程序通报给了微软应急安全响应中心(MSRC),协助微软 *** 安全漏洞补丁,以彻底解决该安全问题。而微软方面也已确认这是一个严重的提权漏洞。“如果把木马病毒比喻成潜入家中的小偷,本地提权漏洞就可以让这个小偷变成家里的主人,想干什么就干什么,装再多防盗设备也会被直接关闭或绕开。”360安全专家表示,此前Stuxnet超级工厂病毒就是利用了另一个Windows本地提权漏洞(CVE-2010-2743),使病毒获得系统控制权,该漏洞是从1995年开始出现,潜伏期长达15年;此外,在2010年1月,谷歌工程师也曾曝光过一个自1993年开始的Windows“高龄”漏洞,而360安全中心此次发现的这一漏洞堪称“史上最老0day漏洞”。据悉,360安全中心在国内已经多次率先截获高危0day漏洞攻击,包括IE XML漏洞、微软Mpeg-2视频漏洞、Office网页组件漏洞等,还曾因为首次发现Directshow视频开发包漏洞而受到微软公司的公开致谢,是国内个人电脑安全厂商中唯一的一家。而本次360安全中心首家独立发现这一“18岁长老”漏洞,再度刷新了中国安全行业的新纪录。石晓虹博士表示,在未来48小时内,所有360安全卫士用户只需在联网状态下开启360木马防火墙,卫士就会自动升级针对该漏洞的临时内核补丁,而无需进行其他操作,即可使自己电脑具备相应免疫能力。“在微软推出官方漏洞补丁前,为保护其它安全软件的用户免受该漏洞危害,360安全中心暂不会披露该漏洞的任何技术细节。”石晓虹最后说。

下面分享相关内容的知识扩展:

一个菜鸟问题`什么叫oday入侵计算机中?`

什么是0Day0Day的概念最早用于破解,属于非盈利性和非商业化的组织行为,其基本内涵是“即时性”。Warez被许多人误认为是一个更大的软件破解组织,而实际上,Warez如黑客一样,只是一种行为。0Day也是。当时的0Day是指在正版软件或游戏发布的当天甚至之前,发布附带着序列号或者解密器的破解版,让使用者可以不用付费就能长期使用。因此,虽然Warez和0Dday都是反盗版的重要打击对象,却同时受到 *** 者和业内同行的推崇。尽管Warez和0Day的拥护者对以此而谋利的盗版商不齿,但商业利益的驱动还是将破解行为的商业化推到了高峰。而眼下的0Day,正在对信息安全产生越来越严重的威胁。

信息安全意义上的0Day是指在安全补丁发布前而被了解和掌握的漏洞信息。

2005年12月8日,几乎影响Windows所有操作系统的WMF漏洞在网上公开,虽然微软在8天后提前发布了安全补丁(微软的惯例是在每月的之一个周二),但就在这8天内出现了二百多个利用此漏洞的攻击脚本。漏洞信息的公开加速了软件生产企业的安全补丁更新进程,减少了恶意程序的危害程度。但如果是不公开的0Day呢?WMF漏洞公开之前,又有多少人已经利用了它?是否有很多0Day一直在秘密流传?例如,给全球 *** 带来巨大危害的“冲击波”和“震荡波”这两种病毒,如果它们的漏洞信息没有公开,自然也就没有这两种超级病毒的产生。反过来想,有什么理由认为眼下不存在类似的有着重大安全隐患的漏洞呢?(Dtlogin远程溢出漏洞于2002年被发现,2004年公布。)

看不见的才是最可怕的,这就是0Day的真正威胁。

不可避免的0Day

信息价值的飞速提升,互联网在全球的普及,数字经济的广泛应用,这一切都 *** 着信息安全市场的不断扩大,软件破解、口令解密、间谍软件、木马病毒全部都从早期的仅做研究和向他人炫耀的目的转化为纯商业利益的运作,并迅速地传播开来,从操作系统到数据库,从应用软件到第三方程序和插件,再到遍布全球的漏洞发布中心,看看它们当中有多少0Day存在?可以毫不夸张的说,在安全补丁程序发布之前,所有的漏洞信息都是0Day,但是从未发布过安全补丁的软件是否就意味着它们当中不存在0Day呢?

有人说:“每一个稍具规模的应用软件都可能存在0Day。”没错!从理论上讲,漏洞必定存在,只是尚未发现,而弥补措施永远滞后而已。

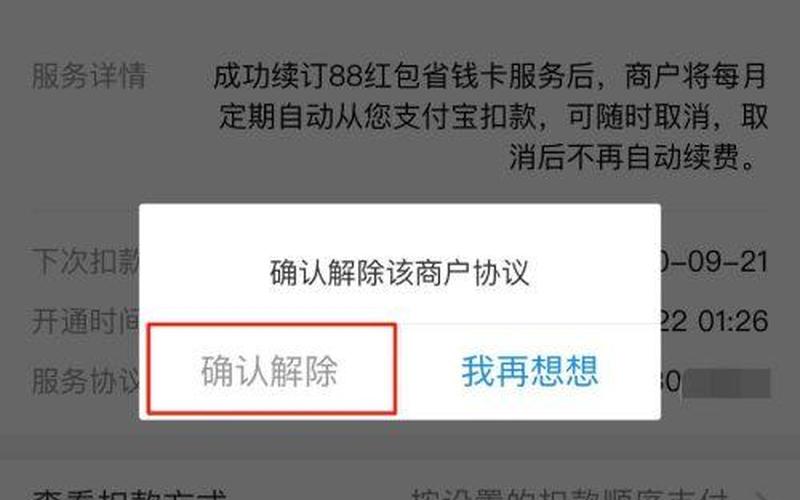

IE8 0day漏洞临时修复工具已开放下载

微软在昨天放出了一个IE8 0day漏洞的临时修复工具,这个工具名为“CVE-2013-1347 MSHTML Shim Workaround”,用户可以在微软网站下载。 微软公司在上周五证实IE8中存在一个0day漏洞,可导致远程代码执行。XP、Vista和Win7中的IE8用户都有可能遭到攻击,微软建议Vista和Win7的用户将浏览器升级到IE9或IE10再使用。

临时修复补丁

美国劳工部和美国能源部已经遭受到Watering hole式的攻击,此外还有9个网站因为这个漏洞遭到攻击,其中包括非营利机构。 该漏洞目前只是对IE8造成影响,而IE6、IE7、IE9和IE10都是安全的。既然微软已经发布了临时修复工具,那么受影响的用户更好尽快下载修复。至于最终的修复可能需要等到微软的下个“星期二补丁”了。 其实规避这个漏洞最有效的 *** 就是升级到更高版本的IE浏览器,至于XP用户还是乖乖地使用修复工具吧。学会手动解决 Windows XP系统 0day漏洞

日前Windows XP曝新0day漏洞,这是一个基于Windows系统帮助中心程序的0day漏洞,它是由于帮助中心程序进行格式处理时调用hcp协议的一个错误引起的。攻击者利用这个漏洞可以在用户的电脑上执行任意一个已有程序,比如说一个木马。或者控制用户的浏览器去访问别的某些网址。 不过,广大用户对这一0day漏洞不必过于恐慌,该漏洞仅影响Windows Xp和Windows 2003,且目前的恶意代码只对IE6浏览器具有直接有效的攻击效果。如果您使用的是IE8,屏幕上会不可避免的弹出一个需要用户手工确认的提示框,除非您自己允许它运行,否则恶意脚本无法跑起来。而这正是它的狐狸尾巴。至于使用Windows 2000、Windows Vista、Windows 7、Windows Server 2008等操作系统的用户,则不会受到此漏洞的影响。

用户可以手动输入命令行操作,彻底杜绝该漏洞的影响,手工处理 *** :

打开cmd命令提示符,执行两条命令。之一条是

reg export HKEY_CLASSES_ROOTHCP hcp_backup.reg

这一步操作是为了备份HCP协议。执行第二条命令

reg delete HKEY_CLASSES_ROOTHCP /f

禁止现有的hcp协议,这样就不怕该漏洞的影响了。等微软出了补丁后,如果您愿意,双击备份出来的hcp_backup.reg即可恢复hcp协议。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至wnw678@qq.com举报,一经查实,本站将立刻删除。